| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 |

- Reversing

- 리버싱

- 악성코드 분석

- 역연산

- encase

- 사이버수사과

- 이디스커버리

- http://reversing.kr/

- REGA

- 리버싱엔지니어링

- 레지스트리포렌식

- 엔케이스

- 고려대학원

- 포렌식 #안티포렌식 #레지스트리 #거부권한 #깃허브 #Forensics #forensic #anti-forensic #anti-forenscis #컴퓨터 #사이버수사 #수사관 #KDFS

- U's room

- 디지털포렌식

- 악성코드분석

- e-discovery

- x64dbg

- forensic

- 사이버수사

- Opentext

- reversing.kr

- 포렌식

- 서호전

- 레가

- 악성코드

- Music_Player

- 서울호서직업전문학교

- KDFS2022 #KDFS2023 #학생트랙 #멤버모집 #포공학 #포렌식 #디지털포렌식 #범인을찾아라 #DFC #포렌식대회 #보고서 #학생트랙보고서

- Today

- Total

DDDDigtal 4ensics

[Registry Forensic]REGA 기초 사용 방법 본문

REGA란 ?

레가는 고려대학교 DFRC에서 만든 레지스트리 수집 및 분석 툴입니다.

레가는 직관적인 GUI와 간편한 사용 법으로 많은 사람들이 CTF나 챌린지 등에서 많이 사용하는 프로그램 입니다.

저 역시도 레지스트리와 관련된 문제는 Registry Explorer보다 REGA를 선호합니다.

레가는 아래 홈페이지에서 다운받을 수 있습니다.

레가를 처음 킨다면 아래와 같은 화면이 나오는 것을 볼 수 있습니다.

만약 현재 시스템에서의 분석을 원한다면 파일-레지스트리 파일 수집 - 현재 시스템 레지스트리 수집을 눌러주시면 됩니다.

분석할 파일을 저장할 폴더를 선택해서 확인을 눌러주시면

잠시 후에 수집완료되었다는 메세지 박스가 뜰겁니다.

분석은 파일 - 레지스트리 분석을 눌러주시고

표준 시간대를 알맞게 선택해고, 확인을 누릅니다,

그럼 레지스트리 분석이라는 창이 나오는데 알맞게 작성하시고 밑에 비할당 영역 분석을 체크하셔서 삭제된 레지스트리 또한 같이 분석할 수 있도록 해줍니다.

마땅하게 설명할게 없을 만큼 직관적인 GUI를 보여줍니다.

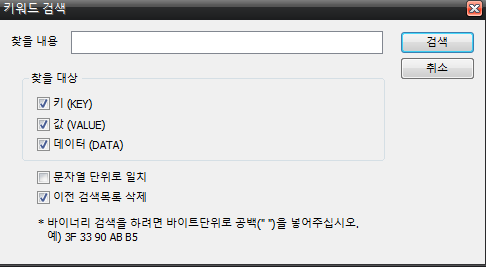

키워드 검색과 시간 검색을 저는 자주 애용합니다.

사건 이후에 10분안을 살펴보며 악성코드가 어떤 레지스트리를 생성하는지를 확인할 수 도 있고, 해당 키워드를 검색함으로써 그 파일이 실행되었는지의 유무를 확인할 수 도 있습니다.

시간 검색을 누르시고 날짜 구간 검색을 통하여 짧은 시간의 변경된 모든 사항을 확인할 수 있습니다.

키워드 검색은 찾을 대상에 저는 키 값 데이터 모두를 선택한 후 검색하는 편입니다.

확실하게 어떠한 것만 찾고싶다면 체크를 해제하셔도 무방합니다.

도구 상자 - 자동 실행을 누르시면 레지스트리상에 컴퓨터가 켜질 때 같이 켜지는 프로그램 모두가 나옵니다.

이 외에도 많은 기능이 있는 툴인 REGA이기 때문에 공부하시고 툴을 능숙하게 다루실 수 있다면 굉장히 도움이 될 수 있을겁니다.